Bundesdruckerei, neXenio und Universität Potsdam erforschen biometrische Authentifizierungsmöglichkeiten

Fortschreitende Digitalisierung erleichtert unseren Alltag in gleichem Maße wie sie Einfallstore und Angriffsflächen für Kriminelle im Cyberraum bietet. Daher ist die Absicherung unserer Alltagserleichterungen ein zentrales Anliegen unserer Gesellschaft - für Privatpersonen, Unternehmen und Institutionen in gleichem Umfang.

Die Agentur für Innovation in der Cybersicherheit GmbH (Cyberagentur) finanziert deshalb mit dem Forschungsprogramm Digitale Authentifizierung durch Neuartige Biometrische Verfahren (AuBi) nicht-klassische biometrische Verfahren. Dabei sollen digitale Authentifizierungsmethoden entwickelt werden, die auf universellen biometrischen Mustern basieren. Im Rahmen von AuBi wird seit dem 1. Mai 2025 das Kooperationsprojekt "Authentifizierung durch visuelle Eigenerkennung" (Self-ID) beauftragt.

Das Projektteam, bestehend aus Fachleuten der Bundesdruckerei, dem Softwareanbieter neXenio und der Universität Potsdam, hat sich zum Ziel gesetzt, durch sichere nutzerfreundliche Authentifizierungen Sicherheit und Vertrauen im digitalen Raum zu schaffen. Als eingespieltes Team haben wir bereits in der Vergangenheit in gemeinsamen Projekten zusammengearbeitet – beispielsweise beim vom damaligen Bundesministerium für Wirtschaft und Klima (BMWK) geförderten Projekt SENSIBLE-KI. Wir streben an, messbare biologische Reaktionen auf die individuelle Eigenerkennung – also die Erkennung des eigenen Gesichts – als neues biometrisches Identifikationsmerkmal einzuführen. Dabei bauen wir auf unseren umfangreichen Vorarbeiten auf und wollen die bisherige Grundlagenforschung validieren, ausweiten und auf praktische Anwendungsfälle übertragen.

Erkenne Dich selbst und werde erkannt – Eigenerkennung als biometrisches Merkmal

Unsere Forschung zielt darauf ab, das menschliche Gehirn als biologische Quelle für cybersicherheitsrelevante Merkmale zu nutzen. Ein vor diesem Hintergrund interessanter Prozess ist die Wiedererkennung menschlicher Gesichter, der im menschlichen Gehirn unter geringem kognitivem Aufwand automatisch abläuft. Für einen Computer hingegen stellt dies oft eine schwierige Aufgabe dar, die vorab gespeicherte biometrische Daten erfordert und anfällig für Umgehungen sein kann. Hingegen gilt: Könnten Computer die Ergebnisse der im Gehirn stattfindenden Gesichtserkennung zuverlässig messen, würde diese Information zur Benutzerauthentifizierung beitragen.

Die Benutzerauthentifizierung basierend auf der Eigenerkennung hat das Potenzial, in hohem Maße manipulationssicher zu sein. Computeralgorithmen können einfach kopiert und an anderer Stelle ausgeführt werden. Daher ist für kritische Aufgaben der Cybersicherheit eine vertrauenswürdige Computerumgebung erforderlich. Das menschliche Gehirn könnte dabei als externe und vertrauenswürdige „Rechenumgebung“ fungieren, die von Natur aus vor Cyberangriffen geschützt ist.

Der zugrunde liegende kognitive Prozess läuft unbewusst ab und kann nicht extrahiert oder deaktiviert werden. Die Gesamtsicherheit hängt jedoch vom Schutz der Datenübertragung zwischen dem kognitiven Prozess und dem Computer ab. Ein zentraler Teil unserer Forschung besteht daher darin, eine Messmethode zu entwickeln, die angemessene Sicherheitsanforderungen erfüllt.

Potenziale der Eigenerkennung als Authentifizierungsmethode

Unsere Forschung an Eigenerkennung als Authentifizierungsmethode zielt insbesondere auf Szenarien ab, in denen Manipulationssicherheit, passive Verifizierung und Schutz vor fortgeschrittenem Identitätsdiebstahl entscheidend sind. Das Potenzial gegenüber herkömmlichen Methoden ist bereits heute in der angestrebten Technologie vorhanden.

- Hohe Widerstandsfähigkeit gegen Diebstahl oder Fälschung: Eigenerkennung beruht auf Prozessen im Gehirn, die nicht wie Passwörter oder Fingerabdrücke physisch entwendet oder kopiert werden können.

- Geringer aktiver Nutzereinsatz: Selbsterkennung geschieht unbewusst, sodass die Authentifizierung ohne explizite Handlungen erfolgen kann und sich somit in eine passiv genutzte Anwendung umsetzen lässt.

- Potenzial für kontinuierliche Authentifizierung: Da Messungen passiv über längere Zeiträume erfolgen können, lässt sich die Identität während einer Sitzung fortlaufend verifizieren anstatt nur beim einmaligen Log-in.

- Integration in multimodale Systeme: Eigenerkennung kann als zusätzlicher Authentifizierungsfaktor neben bestehenden physischen oder verhaltensbasierten biometrischen Merkmalen eingesetzt werden, um die Gesamtsicherheit des Systems zu erhöhen.

- Potenzial zur Erkennung von Identitätsdiebstahl: Die Methode könnte helfen, Versuche von Identitätsdiebstahl wie Masken oder Deepfakes in Videokonferenzen zu erkennen.

- Kompatibilität mit neuer Hardware: Die für die Messung erforderlichen Eye-Tracking-Systeme sind zunehmend bereits standardmäßig in Endgeräten wie Smartphones, Laptops und VR-/AR-Headsets integriert, was eine praktische Umsetzung ohne spezielle Hardware ermöglicht.

- Umgebungs- und aufgabenspezifische Merkmale: Augenbewegungen werden durch aktuelle Bedingungen, wie z. B. Lichtverhältnisse, beeinflusst. Dies lässt sich konstruktiv nutzen, um Replay-Angriffe zu erschweren.

Die Projektziele des AuBi-Projekts Self-ID

Erforschung der Eigenerkennung

Unser Forschungsprojekt hat zum Ziel, messbare kognitive Reaktionen auf die individuelle Eigenerkennung als neues biometrisches Authentifizierungsmerkmal zu erschließen. In Serien von experimentellen Studien werden die aus Vorarbeiten gewonnen Erkenntnisse ausgeweitet. Dabei liegt der Fokus auf der Weiterentwicklung der vorhandenen Paradigmen, damit das biometrische Merkmal in realistischen Anwendungsszenarien eingesetzt werden kann. Insgesamt sollen Daten von mehreren Hundert Versuchsteilnehmern und -teilnehmerinnen aufgezeichnet werden, um eine solide Datenbasis zu gewährleisten.

Entwicklung von Demonstratoren

Die wissenschaftlichen Erkenntnisse werden nach Abschluss der Grundlagenforschung auf praktische Anwendungsfälle angewandt. Eine mögliche Sicherheitslösung nutzt biometrische Authentifizierung etwa für die Erkennung von KI-generierten Deepfakes in Videokonferenzen. Dieser und weitere Anwendungsfälle sollen in Form von Demonstratoren praktisch evaluiert werden. Dabei wird der Technologiereifegrad 4, d. h. ein Versuchsaufbau in einer kontrollierten Laborumgebung, angestrebt.

Durchführung einer Sicherheitsevaluierung

Parallel zu Forschung und Entwicklung findet neben der Eignungsprüfung auch eine Sicherheitsevaluierung statt. Dafür wird zunächst ein ausführliches Sicherheitskonzept erarbeitet. Dieses enthält u. a. die Spezifikation von Trainingsangriffen, mit deren Hilfe die Robustheit des Systems gegen realistische Bedrohungen untersucht werden kann.

Die Projektphasen

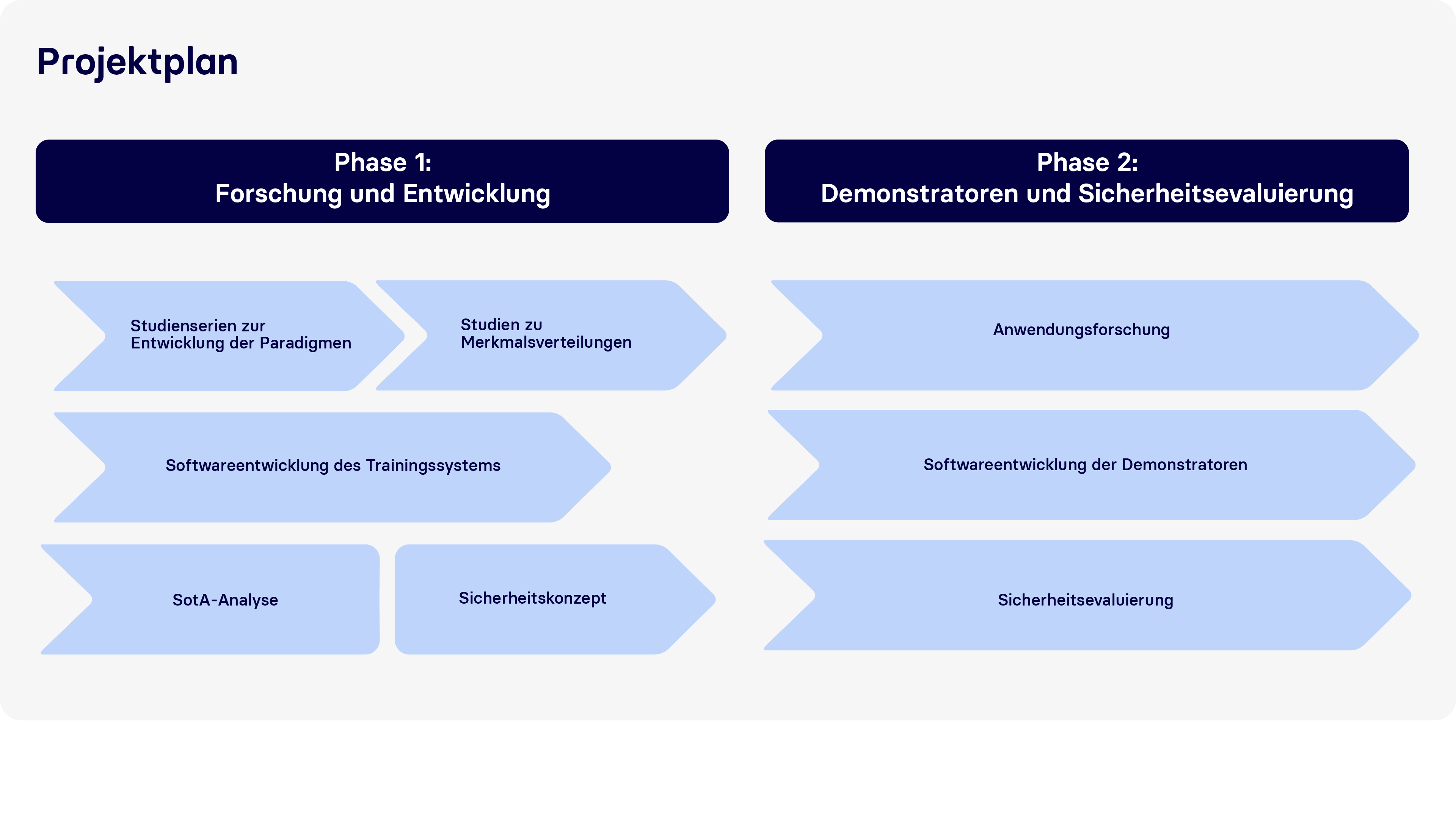

Das Projektvorhaben ist in zwei Phasen aufgeteilt. Die erste Phase „Forschung und Entwicklung“ soll innerhalb von 36 Monaten die Grundlagenforschung hinsichtlich des biometrischen Merkmals auf Basis der bisherigen Vorarbeiten vertiefen. Dafür werden experimentelle Studien durchgeführt, um eine Datenbasis aufzubauen und praxistaugliche Paradigmen zu entwickeln. Unterstützt wird dies durch ein eigens entwickeltes Trainingssystem. Parallel wird eine State-of-the-Art (SotA)-Analyse durchgeführt, auf deren Basis ein Eignungsnachweis und ein Sicherheitskonzept erarbeitet werden.

In der zweiten Phase „Finalisierung der Demonstratoren und Sicherheitsevaluierung“ sollen von Mai 2028 an innerhalb von zwei Jahren Demonstratoren fertiggestellt werden. Die Softwareentwicklung wird durch experimentelle Anwendungsforschung begleitet. In einer Sicherheitsevaluierung wird die Sicherheit des Systems anschließend nachgewiesen.

Die Projektpartner

Bundesdruckerei GmbH

Die Bundesdruckerei schafft Vertrauen in der analogen und digitalen Welt. Das Technologieunternehmen des Bundes bietet zahlreiche Lösungen zur Absicherung digitaler Identitäten. Seine Innovationsabteilung beschäftigt sich mit Verfahren für Herausforderungen der Welt von morgen – und hat dabei stets den Menschen im Fokus. Die Innovationsabteilung arbeitet vernetzt und ist an vielen Grundlagenforschungsvorhaben und konkreten Forschungsprojekten beteiligt.

Im Projekt übernimmt die Bundesdruckerei die Gesamtleitung sowie die Zusammenführung und Evaluierung der Projektergebnisse. Sie arbeitet zudem Daten und Forschungsergebnisse der Universität Potsdam für die Verwendung als biometrisches Merkmal in Cybersicherheitsanwendungen auf und konzipiert Prototypen und Demonstratoren, die von der neXenio GmbH umgesetzt werden. Zudem prüft die Bundesdruckerei Rahmenbedingungen wie etwa gesetzliche Bestimmungen.

neXenio GmbH

neXenio Engineering GmbH ist eine Expertin für Individualsoftware aus Berlin, die aus dem Forschungsumfeld des Hasso-Plattner-Instituts erwachsen ist. Mit derzeit 40 Mitarbeitenden plant, entwickelt und betreibt sie sichere, nutzungsfreundliche und nachhaltige Systeme – für Wirtschaft und Gesellschaft.

neXenio unterstützt das Projekt mit ihren Softwareingenieuren und -ingenieurinnen, indem das Unternehmen die zentrale Web-Plattform zur Verwaltung der Daten- und KI-Modelle entwickelt. Darüber hinaus unterstützt neXenio die Experimente der Universität Potsdam durch KI-generierte Stimuli und Sensoren zur Messung der Umgebungsvariablen. Im Laufe des Projekts werden zudem verschiedene Demonstrator-Lösungen implementiert, die die von der Bundesdruckerei entwickelten KI-Modelle in praxisnahe Anwendungen einbinden und ihren Nutzen in der Praxis demonstrieren und evaluieren.

Universität Potsdam

Die Abteilung Allgemeine und Biologische Psychologie der Universität Potsdam ist für die Grundlagenforschung hinsichtlich des biometrischen Merkmals zuständig. Dafür führt sie mehrere experimentelle Studienserien zur Generierung einer breiten Datenbasis durch und wertet die experimentellen Daten statistisch aus. Die aufbereiteten Daten übergibt sie anschließend der Bundesdruckerei und neXenio zur weiteren Evaluierung.

In der ersten Projektphase liegt der Fokus dabei auf der Entwicklung nutzungsfreundlicher und praxistauglicher Paradigmen, der Untersuchung der Verteilung des biometrischen Merkmals in der Bevölkerung sowie der Evaluierung der Hardware, die zur Erfassung des biometrischen Merkmals benötigt wird. In der zweiten Projektphase unterstützt die Universität Potsdam die Bundesdruckerei und neXenio bei der Entwicklung von Demonstratoren mittels Durchführung und Evaluierung praxisnaher experimenteller Anwendungsstudien.

Praktische Anwendungen der Forschungsergebnisse

Eigenerkennung als Teil digitaler Identitäten

Immer mehr Dienstleistungen finden online statt. Damit zwischen Nutzenden und Anbietenden der Dienstleistungen Vertrauen entstehen kann, sind sichere digitale Identitäten unabdingbar. Diese Identitäten setzen robuste Authentifizierungsverfahren voraus, um in der Praxis sicher eingesetzt werden zu können. Zudem müssen sie hohe Datenschutzstandards erfüllen und die Datensouveränität gewährleisten.

Eine Zwei-Faktor-Authentifizierung ist eine gängige Methode der Authentifizierung, die auf zwei voneinander unabhängigen Komponenten basiert. Der Inhaber einer digitalen Identität authentifiziert sich bei diesem Verfahren in der Regel über die Kombination von unabhängigen Faktoren, wie Wissen, Besitz oder Inhärenz (Biometrie). Ein typisches Beispiel ist die Authentifizierung am Geldautomaten über die Bankkarte (Besitz) und die individuelle PIN (Wissen).

PINs und Passwörter sind zwar weit verbreitet, bringen aber eine Reihe von Nachteilen wie mögliches Vergessen oder mangelnde Komplexität mit sich. Biometrie kann dabei Passwörter ersetzen oder ergänzen. Neben klassischen Merkmalen wie Gesichtsbildern und Fingerabdrücken stehen verhaltensbiometrische Merkmale, beispielsweise Gang, Tippverhalten oder Stimme, im Fokus der Forschung und Entwicklung. Gegenstand dieser Forschung ist, ob die Eigenerkennung als biometrisches Merkmal genutzt werden kann und damit eine sichere und gleichzeitig nutzungsfreundliche Authentifizierung ermöglicht.

Eigenerkennung als nutzerfreundliche Deepfake-Detektion

Videokonferenzen sind zu einem integralen Bestandteil des Alltags vieler Menschen geworden. Diese Entwicklung schafft Anreize, hier Schwachstellen auszunutzen, und eröffnet eine weitere Angriffsfläche. So ist z. B. der Zugriff über unsichere Geräte weit verbreitet, und häufig wird nicht authentifizierten Gastnutzenden der Zugang gestattet. Im Dezember 2021 gelang es einer weltweit agierenden Bande, mithilfe von Deepfake-Technologie den Geschäftsführer eines Unternehmens glaubwürdig zu imitieren und so einen Betrag in Höhe von umgerechnet 41 Millionen US-Dollar von französischen Unternehmen zu erbeuten (1, Europol 2023). 2024 verlor ein multinationales Unternehmen in Hongkong rund 25 Millionen US-Dollar, nachdem es durch die Nachahmung seines Finanzvorstands in einer Online-Videokonferenz getäuscht wurde (2, CNN 2024).

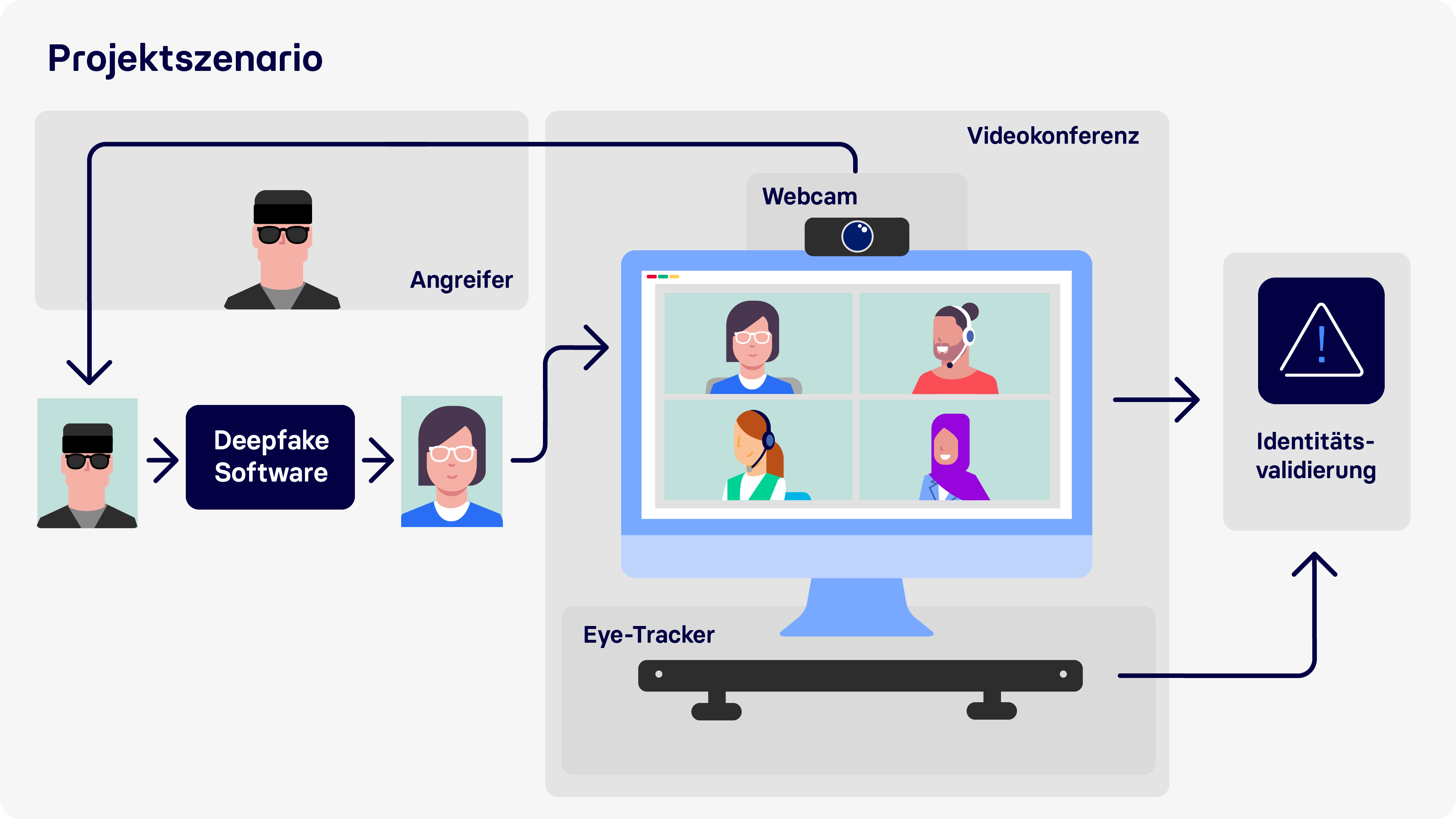

Unser Ansatz zur Erkennung von Deepfakes lässt sich auch auf Online-Videokonferenzen anwenden. Ziel ist es dabei, Videokonferenzen durch eine zusätzliche Sicherheitsschicht zu schützen, indem versuchte Angriffe von ansonsten unauffälligen Nutzenden erkannt werden. Durch kontinuierliche Prüfung biometrischer Augenbewegungsdaten kann dabei sichergestellt werden, dass es sich stets um die gleiche Person handelt.

Der grundlegende Angriffsaufbau ist in der folgenden Abbildung dargestellt: Der Angreifer fängt das Videobild der Webcam ab und ersetzt es durch einen Deepfake. Die imitierte Person ist den übrigen Teilnehmern der Konferenz bekannt. Das Konferenzsystem ist nicht in der Lage, das virtuelle Webcam-Gerät von der Originalquelle zu unterscheiden. Ein externer Identitätsvalidierungsdienst sammelt die Daten lokaler Eye-Tracking-Geräte sowie der Videokonferenzplattform, einschließlich der Webcam-Streams aller Teilnehmenden. Auf Basis der Klassifizierung dieser Daten validiert der Dienst die Identitäten der Nutzer und kann im Falle eines möglichen Deepfake-Angriffes weitere Maßnahmen einleiten, beispielsweise einen Sicherheitsverantwortlichen informieren.

Fußnoten:

(1) European Union Agency for Law Enforcement Cooperation (Europol). 2023. Franco-Israeli Gang Behind EUR 38 Million CEO Fraud Busted.

(2) Cable News Network (CNN). 2024. Finance Worker Pays Out $25 Million After Video Call With Deepfake ’Chief Financial Officer’.

Wissenschaftliche und Technologische Grundlage

Stand der psychologischen Forschung

Das Erkennen von Gesichtern involviert visuelle, kognitive und affektive Verarbeitungsprozesse. Im visuellen System existieren für die Erkennung von Gesichtern spezialisierte kognitive und neuronale Mechanismen (3, 4) an denen v.a. der Gyrus fusiformis im inferioren temporalen Kortex (5) und der präfrontale Kortex beteiligt sind (6). Die Wiedererkennung einer spezifischen Person - auch der eigenen - aktiviert dieselben neuronalen Schaltkreise wie ein neues, unbekanntes Gesicht, geht jedoch zusätzlich mit Gedächtnisprozessen, emotionalen Reaktionen und kontextabhängiger Überraschung einher (7). Es wird angenommen, dass insbesondere die Erkennung des eigenen Gesichts, d.h. die visuelle Eigenerkennung, mit spezifischen, ggf. stärkeren biologischen Reaktionen einhergeht als die Erkennung anderer Gesichter.

Die Messung von Pupillengröße und Augenbewegungen als biologische Reaktion auf visuelle Eigenerkennung hat sich in eigenen Vorarbeiten als ein vielversprechendes Verfahren zur stellvertretenden Messung dieser speziellen kognitiven Prozesse herausgestellt. In einer experimentellen Studie (8) untersuchte die Universität Potsdam im Auftrag der Bundesdruckerei den Zusammenhang zwischen visueller Eigenerkennung und Eye Tracking. In dieser Studie zeigten sich spezifische Veränderungen der Pupillen- und Mikrosakkadendynamik in Reaktion auf Bilder von Gesichtern der eigenen Person, die sich charakteristisch von den Reaktionen auf Bilder von Gesichtern anderer Personen (sowohl fremder als auch vertrauter Personen) unterschied. Unter Mikrosakkadendynamik versteht man die feinen, unwillkürlichen Augenbewegungen im Bereich weniger Bogenminuten, deren Frequenz, Amplitude und zeitliche Abfolge Rückschlüsse auf kognitive und aufmerksamkeitssensitive Prozesse zulassen. Die Studienteilnehmenden waren Schüler, die jeweils 100 Bilder von Gesichtern für jeweils 300 ms betrachten. Diese Gesichter waren entweder das eigene Gesicht (10% der Bilder) oder Gesichter anderer Personen (90% der Bilder), wobei andere Gesichter in 50% der Fälle vertraute Gesichter (Mitschüler) und in 50% der Fälle fremde Gesichter (Schüler einer anderen Schule) sein konnten. Die Ergebnisse zeigten, dass sich die Pupillengröße etwa 1000 ms nach Beginn der Bildpräsentation deutlich je nach betrachtetem Gesicht unterschied. Die Pupillengröße kehrte am schnellsten zur Ausgangsgröße vor der Bildpräsentation zurück, wenn das eigene Gesicht präsentiert wurde und am langsamsten, wenn ein fremdes Gesicht präsentiert wurde; vertraute Gesichter lagen dazwischen. Die Reduktion der Mikrosakkadenrate (d.h. das verringerte Auftreten von Mikrosakkaden) in Reaktion auf ein präsentiertes Bild erreichte nach etwa 150 ms in allen Bedingungen ihr Maximum, jedoch hielt diese Mikrosakkaden-Inhibition bei Betrachtung des eigenen Gesichts länger an und erholte sich langsamer als bei der Betrachtung von Bildern anderer Personen; dabei gab es kaum Unterschiede zwischen fremden und vertrauten Personen. Die Ergebnisse dieser vorangegangenen Studie zeigen, dass sowohl Mikrosakkaden als auch Pupillengröße eine spezifische Dynamik in Reaktion auf Bilder des eigenen Gesichts im Vergleich zur Reaktion auf Gesichter anderer Personen zeigen.

Fußnoten:

(3) McKone, Elinor & Nancy Kanwisher. 2005. Does the Human Brain Process Objects of Expertise Like Faces? A Review of the Evidence. In From Monkey Brain to Human Brain, S. 339–356. Cambridge, MA: MIT Press.

(4) Yin, Robert K. 1969. Looking at upside-down faces. In Journal of Experimental Psychology 81 (1), S. 141–145.

(5) Kanwisher, Nancy, Josh McDermott & Marvin M. Chun. 1997. The fusiform face area: a module in human extrastriate cortex specialized for face perception. In Journal of Neuroscience 17 (11), S. 4302–4311.

(6) Rolls, Edmund T., Fabian Grabenhorst & Benjamin A. Parris. 2008. Warm pleasant feelings in the brain. In NeuroImage 41 (4), S. 1504–1513.

(7) Johnston, Robert A. & Andrew J. Edmonds. 2009. Familiar and unfamiliar face recognition: A review. In Memory 17 (5), S. 577–596.

Unsere Publikation (Psychologie):

(8) Schwetlick, Lisa; Hendrik Graupner; Olaf Dimigen & Ralf Engbert. 2025. Distinctive pupil and microsaccade-rate signatures in self-recognition. In Journal of Vision 25 (4), S. 1–15.

Stand der kognitiven biometrischen Authentifizierung

Unser Ansatz ist ein Verfahren im Forschungsbereich der kognitiven Biometrie. Der Begriff kognitive Biometrie wurde erstmals als „neuer Trend“ in einem Übersichtsartikel (9) eingeführt. Er beschreibt Verfahren zur Identitätsfeststellung basierend auf Gehirnreaktionen auf verschiedene Reize, etwa Gerüche, visuelle Wahrnehmung oder mentale Aufgaben. Die Forschung zu diesem Thema begann bereits über zehn Jahre zuvor in Form von EEG-basierten biometrischen Verfahren (10,11,12) sowie in Form von EKG-Biometrie (13). Ein Überblicksartikel (14) bietet eine umfassende Übersicht und Taxonomie der kognitiven biometrischen Modalitäten der letzten zwei Jahrzehnte. Neben EEG und EKG behandelt dieser auch weitere Messmethoden wie Elektrookulographie, elektrodermale Aktivität, Elektromyographie usw. EEG-basierte Verfahren erreichen teils sehr hohe Erkennungsraten – z. B. 99,58 % bei bis zu 109 Personen (15). Der Nachteil dieser Verfahren liegt jedoch in ihrer begrenzten Praxistauglichkeit, was auch durch innovative Ansätze wie z.B. im Ohr getragene EEG-Geräte16 nur bedingt gelöst werden kann.

Eye-Tracking-basierte Erkennung wird nahezu genauso lange erforscht wie die kognitive Biometrie. Erste Arbeiten (17,18) konzentrierten sich auf Mustererkennung in Makrobewegungen und erzielten dabei brauchbare Ergebnisse. Seither wurden weitere Merkmale in Blickverlauf und Pupillendaten unter verschiedenen Reizbedingungen untersucht. Spätere Arbeiten (19) untersuchten Mustererkennung in Blickdaten bei der Betrachtung von Gesichtern, klassifizierten jedoch das gesehene Gesicht nicht. Auch findet man einen starken Fokus auf Multiklassen-Klassifizierung anhand von Mikrobewegungen (20,21). In verwandten Arbeiten liegt der Schwerpunkt meist auf der Wiedererkennung zuvor gelernter Muster individueller Nutzer in den Datensätzen. Im Gegensatz dazu untersucht unsere Forschung die Eigenerkennung als kognitiven Prozess, indem sie die Reaktion auf ein visuell wahrgenommenes Gesicht analysiert.

Fußnoten:

(9) Bhattacharyya, Debnath; Rahul Ranjan; Farkhod Alisherov & Minkyu Choi. 2009. Biometric Authentication: A Review. In International Journal of u- and e- Service, Science and Technology 2 (3), S. 13–28.

(10) Poulos, Marios; Maria Rangoussi; Vassileios Chrissikopoulos & Angelos Evangelou. 1999. Person identification based on parametric processing of the EEG. In Proceedings of the IEEE International Conference on Electronics, Circuits and Systems (ICECS ’99), Vol. 1, S. 283–286.

(11) Paranjape, Raman; J. Mahovsky; Luigi Benedicenti & Z. Koles. 2001. The electroencephalogram as a biometric. In Canadian Conference on Electrical and Computer Engineering 2, S. 1363-1366.

(12) Palaniappan, Ramaswamy; Paramesran Raveendran & Sigeru Omatu. 2002. VEP optimal channel selection using genetic algorithm for neural network classification of alcoholics. In IEEE Transactions on Neural Networks 13 (2), S. 486–491.

(13) Biel, Lena; Ola Pettersson; Lennart Philipson & Peter Wide. 2001. ECG Analysis: A New Approach in Human Identification. In IEEE Transactions on Instrumentation and Measurement 50 (3), S. 808–812.

(14) Wang, Min; Song Wang & Jiankun Hu. 2022. Cancellable template design for privacy-preserving EEG biometric authentication systems. In IEEE Transactions on Information Forensics and Security 17, S. 3350–3364.

(15) Sun, Y.; F.-P. W. Lo & B. Lo. 2019. EEG-based user identification system using 1D-convolutional LSTM neural networks. In Expert Systems with Applications 135, S. 325-334.

(16) Nakamura, Takashi; Valentin Goverdovsky & Danilo P. Mandic. 2017. In-ear EEG biometrics for feasible and readily collectable real-world person authentication. In IEEE Transactions on Information Forensics and Security 12 (5), S. 1008-1017.

(17) Kasprowski, Pawel & Jozef Ober. 2004. Eye movements in biometrics. In International Workshop on Biometric Authentication, S. 248-258.

(18) Bednarik, Roman; Tomi Kinnunen; Andrei Mihaila & Pasi Fränti. 2005. Eye-Movements as a Biometric. In Lecture Notes in Computer Science 3540, S. 780-789.

(19) Galdi, Chiara; Michele Nappi; Daniel Riccio; Virginio Cantoni & Marco Porta. 2013. A New Gaze Analysis Based Soft-Biometric. In Lecture Notes in Computer Science 7914, S. 136-144.

(20) Jäger, Lena A.; Silvia Makowski; Paul Prasse; Sascha Liehr; Maximilian Seidler & Tobias Scheffer. 2019. Deep Eyedentification: Biometric Identification using Micro-Movements of the Eye. In Lecture Notes in Computer Science 11907, S. 299-314.

(21) Alexiev, Kiril & Teodor Vakarelski. 2023. Can microsaccades be used for biometrics? In Sensors 23 (1), Artikel 89.

Unsere Publikationen (Biometrie):

-

Graupner, Hendrik; Lisa Schwetlick; Ralf Engbert & Christoph Meinel. 2023. Unconventional Biometrics: Exploring the Feasibility of a Cognitive Trait based on Visual Self-Recognition. In IEEE International Joint Conference on Biometrics (IJCB), S. 1-10.

-

Graupner, Hendrik; Mohammad Yeghaneh Abkenar; Lisa Schwetlick; Ralf Engbert & Christoph Meinel. 2025. Behavior-Based Deepfake Detection: Leveraging Cognitive Response to Visual Face Perception. In Proceedings of the 18th International Joint Conference on Biomedical Engineering Systems and Technologies – BIOSIGNALS, S. 964-971.

-

Graupner, Hendrik; François-Nima Thobae & Christoph Meinel. 2024. Applying Self-recognition Biometrics to Live Deepfake Detection in Video Conferences. In Applied Cryptography and Network Security Workshops (ACNS 2024), LNCS 14587, S. 220-224.

Die Messmethode: Eye-Tracking

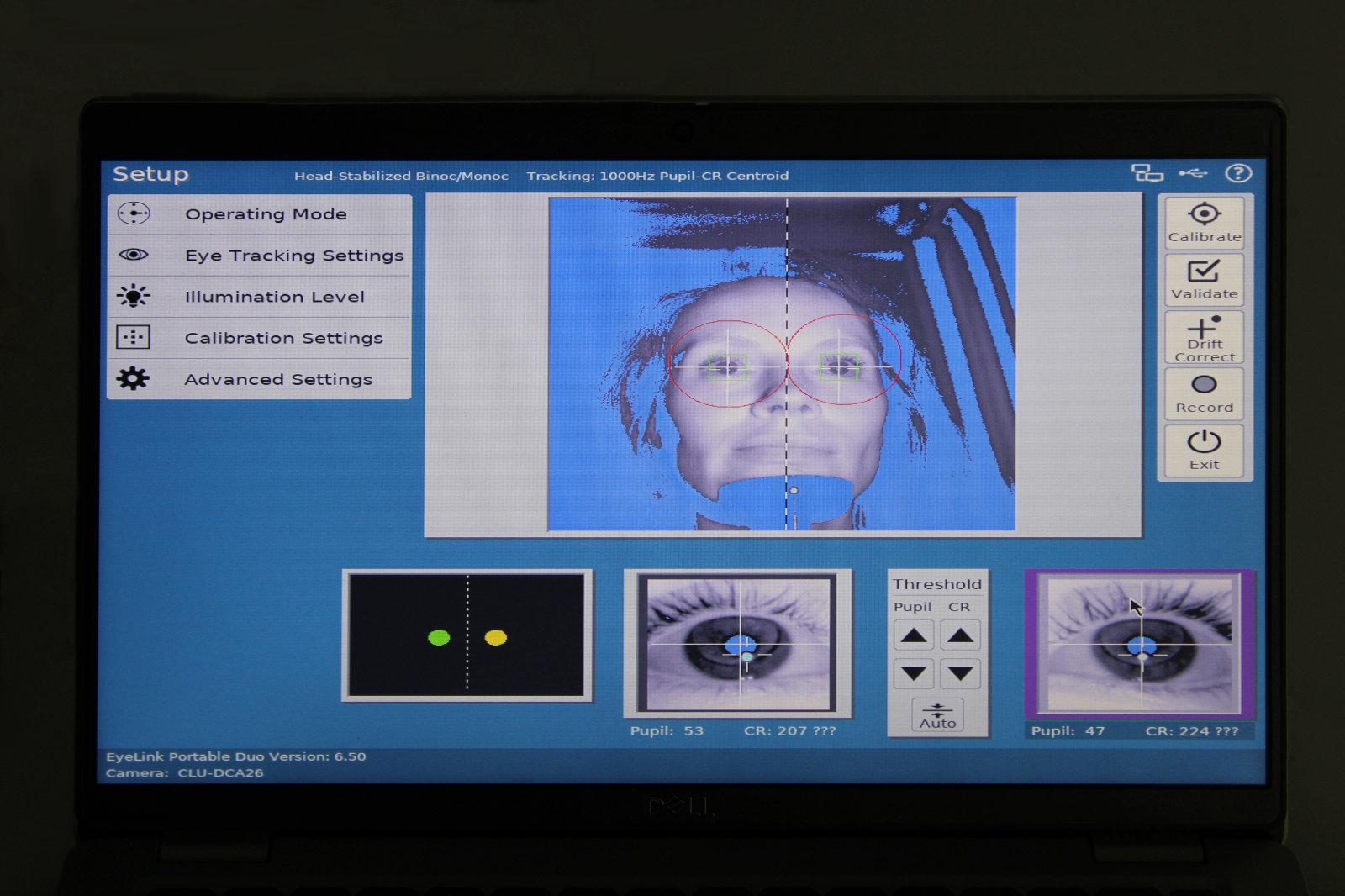

Zur Erhebung der experimentellen Daten werden Eye-Tracking-Systeme verwendet, die präzise Messungen der Blickposition sowie der Pupillengröße in Echtzeit ermöglichen. Die Abtastrate und Präzision der Systeme muss hoch genug sein, um kurz andauernde, kleine fixationale Augenbewegungen wie Mikrosakkaden in beiden Augen gleichzeitig (d.h. binokular) messen zu können.

Zu Beginn des Projekts wird v.a. der EyeLink Portable Duo (SR Research, Ontario, Canada) Anwendung finden, ein tragbares Eye-Tracking-System, das eine konstante binokulare Abtastrate von bis zu 2000 Hz ermöglicht. Das Messsystem kann sowohl im Labor als auch außerhalb eingesetzt werden und ermöglicht sowohl Kopfstabilisierung durch eine Kinnstütze (mit 2000 Hz Abtastrate) als auch Eye Tracking bei freien Kopfbewegungen (mit 1000 Hz Abtastrate). Der Eye Tracker kann entweder auf einem Stativ vor dem Monitor/Laptop oder mittels einer Schiene direkt am Laptop befestigt werden. Im Rahmen des Projekts können somit Mikrosakkaden- und Pupillendynamiken einerseits mit hoher räumlicher und zeitlicher Auflösung, andererseits in unterschiedlichen Umgebungen mit hoher Flexibilität gemessen werden.

Durch den Einsatz eines hochleistungsfähigen Eye Trackers in der ersten Projektphase steht die optimale Datenerfassung zur Verfügung. Gleichzeitig kann durch Downsampling auf geringere Abtastraten systematisch untersucht werden, welche Minimalanforderungen an die Hardware für die Praxistauglichkeit gestellt werden müssen. In der zweiten Projektphase können dann den Anforderungen genügende, günstigere Hardware-Alternativen exploriert werden.

Die Entscheidungsfindung: Klassifizierung mittels Machine-Learning

Klassifizierung bezeichnet den Vorgang, einen Datenpunkt (engl. sample) der am besten passenden von n Klassen zuzuordnen. Klassifizierung ist eine Teil- oder Untergebiet der Mustererkennung (engl. pattern recognition).

Klassifizierungsalgorithmen im Bereich des maschinellen Lernens werden oft mit dem Bereich des überwachten Lernens (engl. supervised learning) assoziiert, können aber auch, im Fall von z.B. Clustering-Algorithmen, ohne Labels auskommen und damit dem Feld des nicht-überwachten Lernens angehören (engl. unsupervised learning). Neben supervised und unsupervised Learning können auch halb- (semi-), schwach- (weakly-) und selbst- (self-) überwachte Lernmethoden eingesetzt werden, die ungenaue Labels verwenden, Labels zunächst selbst vergeben oder ungelabelte mit gelabelten Daten vermischen. Im Aufbau und bei der Kuratierung von Datensätzen für Klassifizierungsprobleme, insbesondere beim fortlaufenden Labeling von Datensätzen, kommen Active Learning Methoden zum Einsatz.

Klassifizierung beginnt mit dem Aufbau eines Datensatzes, der dem Modell im weiteren Verlauf als Trainingsdatensatz gezeigt wird und den ein Modell (oder Algorithmus) erlernt. Davon abgespalten ist ein Testdatensatz sowie ein Validierungsdatensatz, um sicherzustellen, dass das Modell im Training hinreichend von den Samples abstrahiert und ebenso performant bei unbekannten, neuen Samples ist. Bei Supervised-Learning-Klassifizierung wird ein Input-Vektor aus dem Sample erzeugt und einem Zielvektor zugeordnet, der das Label repräsentiert. Eine Loss-Funktion dient dazu die Abweichung des vorhergesagten Labels (also der Klassifizierung) vom tatsächlichen Label abzubilden und durch ein Optimieren (hier Minimieren) der Verlustfunktion das Modell zu möglichst akkuraten Klassifizierungen zu führen.

Die Absicherung: Post-Quantum-Kryptographie

Der aktuelle Forschungsstand zur Post-Quanten-Kryptografie (PQC) konzentriert sich auf die Entwicklung von Algorithmen, die selbst gegenüber einem Angreifer mit einem kryptografisch relevanten Quantencomputer sicher sind. Solche Quantenangreifer könnten die heute gängigen asymmetrischen Verschlüsselungs- und Signaturverfahren durch Algorithmen wie Shor’s Algorithmus effizient brechen. Daher sollten insbesondere neue IT-Systeme darauf ausgelegt sein, in einem post-quantenfähigen Bedrohungsmodell robuste Sicherheit zu garantieren. In diesem Zusammenhang gewinnen hybride Sicherheitsansätze, die verschiedene Schutzmechanismen kombinieren, zunehmend an Bedeutung.

Die Verbindung von biometrischen Merkmalen mit post-quantensicheren Algorithmen schafft ein mehrschichtiges Sicherheitssystem. Biometrische Daten bieten eine nutzerspezifische, schwer fälschbare Komponente, die – wenn korrekt gesichert – das Vertrauen in Identitätsprüfungen stärkt. Durch ihre Integration in PQC-Protokolle kann die Authentizität des Schlüsselaustauschs oder einer Authentisierung erhöht werden. Gleichzeitig muss bei einer Verarbeitung sensibler biometrischer Merkmale besonders darauf geachtet werden, dass diese nicht durch einen Angreifer eingesehen werden können. Ein biometrisches Authentisierungssystem muss selbst also bereits quantensichere Übertragungsmechanismen anwenden, wenn dies beispielsweise über öffentliche Netzwerke geschieht.

Post-Quanten-Kryptografie ist heute bereits allgegenwärtig, auch wenn es für Anwender kaum spürbar ist: Messanger-Dienste (22) sowie ein großer Teil der Internetinfrastruktur (23) funktionieren bereits heute mit hybrider quantensicherer Verschlüsselung. Im Projekt Self-ID arbeiten wir daran, die neue Authentisierungsinfrastruktur ebenso quantensicher zu gestalten, ohne dass es aus Nutzersicht zu merklichen Einschränkungen oder Performance-Einbußen kommt. Gleichzeitig entsteht im Kontext der Verwendung von Post-Quanten-Kryptographie eine Reihe neuer Standards und Richtlinien in verschiedensten Bereichen. Das schafft die Möglichkeit, Authentisierung stärker in ein kryptografisches Protokoll einzubauen und mit Eigenerkennung noch bessere Sicherheitsgarantien geben zu können.

Fußnoten:

(22) Signal. 2023. Quantum Resistance and the Signal Protocol. Blogeintrag, Signal. 19. September 2023.

(23) Cloudflare. 2024. The state of the post-quantum Internet. Blogeintrag, Cloudflare, 5. März 2024.