Die Geschichte der Kryptografie

Veröffentlicht am 27.06.2022

Wer Informationssicherheit ernst nimmt, kommt nicht ohne Verschlüsselung elektronischer Daten aus. Doch wo liegen eigentlich die Ursprünge der Kryptografie? Mit welchen Methoden behalf man sich vor der Erfindung der Computer, und wie sieht die Zukunft der digitalen Verschlüsselung aus? Ein kleiner Überblick über die facettenreiche Geschichte der Kryptografie.

Vom Kriegsinstrument zum IT-Standard

Das Thema Verschlüsselung ist für uns heute allgegenwärtig. Nur wer seine Daten und Computer nach den neuesten Sicherheitsstandards schützt, kann Cyberangriffe abwehren und Datenlecks vermeiden. Dabei ist die Kryptografie keine Erfindung der Neuzeit: Schon die alten Römer bedienten sich der Methoden der Verschlüsselung. Vor der Erfindung des modernen Computers spielte Kryptografie allerdings vor allem in Kriegszeiten eine Rolle. In der Antike schützten Feldherren geheime Nachrichten zu geplanten Eroberungszügen per selbst entwickelten Verfahren. Während der beiden Weltkriege im 20. Jahrhundert lieferten sich die Großmächte ein Wettrennen um die besten Verschlüsselungsmaschinen – und darum, wer die Nachrichten des Feindes als Erstes dechiffrieren konnte. Heute beschränkt sich das Thema Kryptografie fast gänzlich auf den digitalen Raum. Unterschiedlichste IT-Lösungen helfen dabei, Nachrichten und Daten vor unberechtigtem Zugriff zu schützen. Wie alles begann und was die Zukunft bringt, zeigt unsere Reise durch die Geschichte der Kryptografie.

Der Anfang: Steganografie lässt Nachrichten verschwinden

Wo genau die Ursprünge der Kryptografie liegen, darüber streiten sich Expertinnen und Experten. Einige vermuten, dass bereits die Hieroglyphen der Alten Ägypter eine Form der Verschlüsselung darstellten. Für andere ist die erste überlieferte Form des geheimen Austauschs von Nachrichten die so genannte Steganografie: Diese ist im eigentlichen Sinne keine Kryptografie, denn sie diente mehr der Verschleierung als der Verschlüsselung von Kommunikation. In der Antike bedienen sich beispielsweise die Römer verschiedener Formen der Steganographie. Um 50 n. Chr. etwa schreibt der Offizier Plinius der Ältere mit der Flüssigkeit der Pflanze Tithymalus auf Pergament. Der getrocknete Saft wird auf dem Papier unsichtbar. Erst mit einer Kerze, die man hinter das Pergament hält, kommt die Schrift wieder zum Vorschein. Wer keine Tithymalus zur Hand hat, kann für dieses Verfahren auch zu Zitronensaft greifen. Schon mehrere Hundert Jahre vor Plinius soll eine weitaus radikalere, unmenschliche Steganografie-Methode zum Einsatz gekommen sein: Sklaven werden als Überbringer geheimer Nachrichten missbraucht; ihnen werden die Köpfe rasiert und Botschaften in die Haut gebrannt oder tätowiert. Ist das Haar nachgewachsen, werden sie zum Empfänger der Nachricht geschickt, der den Kopf des Sklaven abermals rasiert und dann die Nachricht liest.

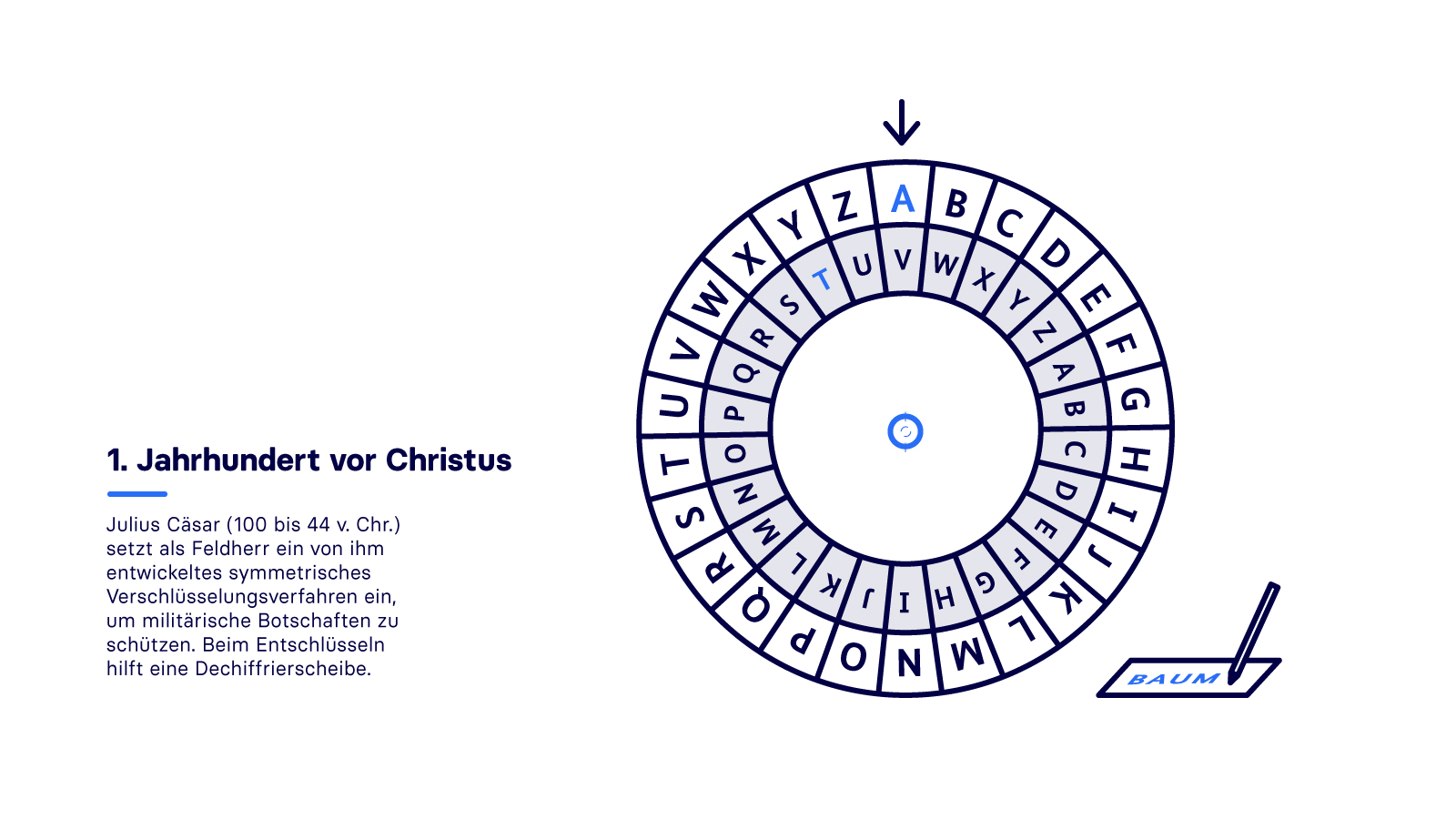

Ein Schlüssel als exklusives Geheimnis: Cäsars Chiffre

Eine der ersten Formen der Kryptografie im eigentlichen Sinne nutzen wohl um etwa 500 v. Chr. die Spartaner – wenig überraschend zu militärischen Zwecken. Sie erfinden die so genannte Skytale, einen zylindrischen Holzstab mit fest definierten Durchmesser. Ein schmaler Streifen Pergamentpapier wird um den Stab gewickelt und der geheime Text dann entlang der Skytale geschrieben. Abgewickelt kann die Nachricht nur lesen, wer als Empfänger einen identischen Holzstab besitzt. Ein paar Jahrhunderte später erfindet der römische Feldherr Julius Cäsar ein für damalige Zeiten neuartiges Verschlüsselungsverfahren: den so genannten Cäsar-Chiffre. Diese Methode beruht auf einer sehr einfachen symmetrischen Verschlüsselung entlang des Alphabets. Jeder Buchstabe einer Nachricht wird dabei durch einen anderen Buchstaben ersetzt. Dafür wird zuvor eine Verschiebung – zum Beispiel um drei Stellen entlang des Alphabets – festgelegt. Dem Empfänger der geheimen Nachricht wird die richtige Verschiebung mitgeteilt, sodass er den chiffrierten Text entziffern kann. Dafür nutzen die Römer auch eine eigens entwickelte Dechiffrierscheibe. Aus heutiger Sicht gilt Cäsars Chiffre übrigens als sehr unsicher, da sie sich durch reines Probieren schnell knacken lässt.

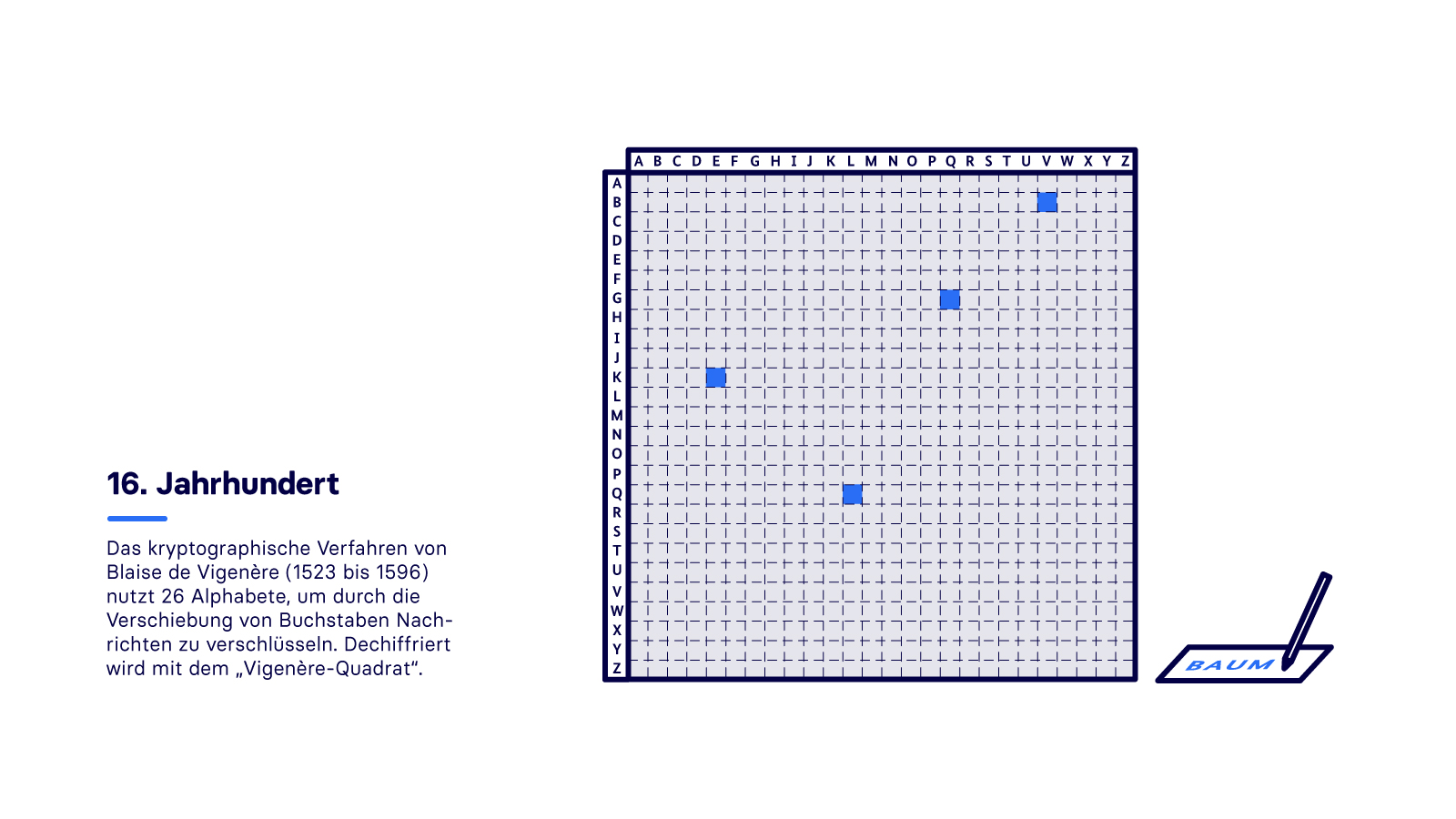

Auslesen per Schlüsselwort: die Vigenère-Chiffre

Im Gegensatz zur unsicheren Cäsar-Chiffre setzt die Variante des Franzosen Blaise de Vigenère aus dem 16. Jahrhundert auf den Einsatz eines Schlüsselworts, um Nachrichten zu chiffrieren. Zwar basiert auch die Vigenère-Chiffre auf der Verschiebung von Buchstaben anhand des Alphabets, allerdings legt hier das Schlüsselwort fest, wie viele Alphabete für den Buchstabenversatz genutzt werden. So bestimmt der erste Buchstabe des Schlüsselworts das Alphabet für den ersten Buchstaben des Klartexts, der zweite Buchstabe das Alphabet für den zweiten Klartextbuchstaben und so weiter. Für die einfachere Entschlüsselung nutzt man ein sogenanntes Vigenère-Quadrat. Und auch, wenn Vigenères Methode gegenüber heutigen Verschlüsselungsmethoden extrem unsicher ist, galt sie weit über die Lebzeiten des Erfinders hinaus als nahezu unknackbar.

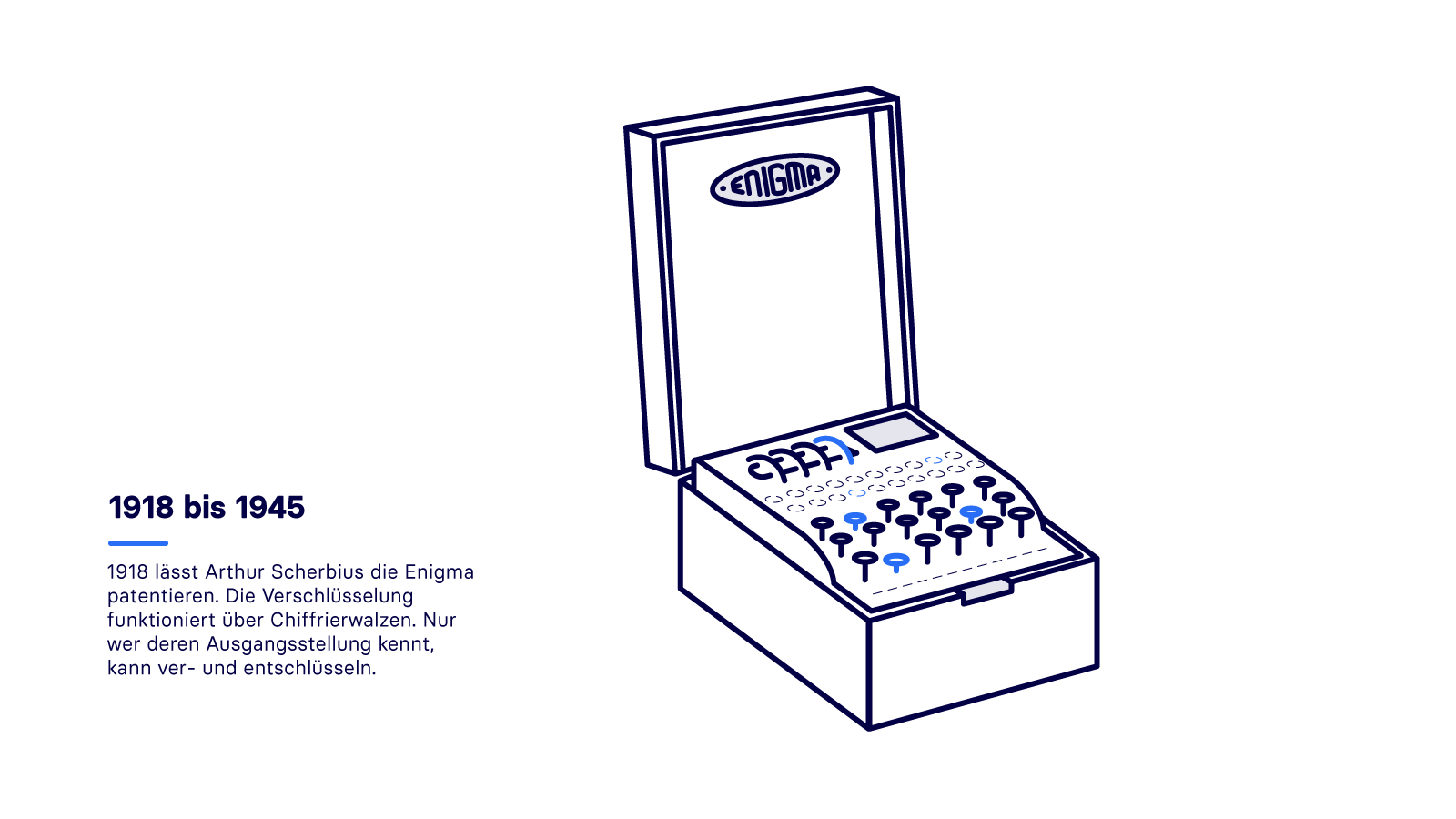

Enigma: Duell der Maschinen

Eine der bekanntesten Verschlüsselungsmaschinen des vergangenen Jahrhunderts ist die so genannte Enigma. Die seit 1918 gebaute Maschine, die auf den ersten Blick anmutet wie eine herkömmliche Schreibmaschine, kommt während des Zweiten Weltkriegs vor allem aufseiten der Wehrmacht zum Einsatz. Das Geheimnis im Inneren der Enigma: drei austauschbare Walzen, die jeweils über 26 elektrische Kontakte verfügen. Jeder Kontakt ist dabei einem Buchstaben des Alphabets zugeordnet und lässt ein Lämpchen auf dem Anzeigenfeld aufleuchten. Allerdings sind alle Walzen dabei nach einem komplizierten System miteinander verschränkt und rotieren, sodass jeder gedrückte Buchstabe einzeln verschlüsselt wird. Das heißt, dass zum Beispiel aus dem Namen ANNA die Buchstabenfolge OKIG entsteht – denn das A und N aus dem Ursprungswort werden immer durch neue Geheimalphabete chiffriert. Nur, wenn der Empfänger alle nötigen Einstellungen kennt, kann er die Nachricht entschlüsseln. 1941 dann knackt ein Team um den britischen Informatiker Alan Turing die Enigma.

Das Zeitalter der Computer

Spätestens seit dem Aufkommen der ersten Computer ist die Zeit der mechanischen Verschlüsselung abgelaufen. In den 1970er Jahren sind Computer aufgrund des hohen Anschaffungspreises allerdings eher Regierungen, Forschungseinrichtungen und großen Unternehmen vorbehalten. Die breite Bevölkerung betrifft das Thema Verschlüsselung erst, als Computer auch in Privathaushalte einziehen und das Internet die gesamte Welt miteinander vernetzt – was auch den nahezu uneingeschränkten Datenaustausch möglich macht.

Als revolutionärer Meilenstein in der Computerkryptografie gilt das Verschlüsselungsverfahren Data Encryption Standard (DES). Von dessen Tragweite zeugen schon die an der Entwicklung Beteiligten: Auftraggeber war das National Bureau of Standards (NBS) der USA – das heutige National Institute of Standards and Technology (NIST). Die Entwicklung selbst übernahm IBM. Der symmetrische Algorithmus ist das erste verbreitete nichtmilitärische standardisierte Verschlüsselungsverfahren. Bei der symmetrischen Variante dient ein und derselbe Schlüssel sowohl dem Ver- als auch dem Entschlüsseln. Ende der 1970er Jahre wird DES vor allem an Geldautomaten für die Verschlüsselung der PIN eingesetzt. 1997 gelingt es, Schwachstellen des Algorithmus aufzudecken – insbesondere war die Länge des Schlüssels zu kurz, so dass dank erhöhter Rechnerleistung der DES durch reines Ausprobieren geknackt werden konnte. Weil die Mängel schnell behoben waren, ist das Verfahren noch heute im Einsatz. Allerdings weitaus seltener als der Advanced Encryption Standard (AES), der seit den frühen 2000ern durch neue Architekturkonzepte Angriffen besser standhalten soll.

Parallel zu den symmetrischen Verschlüsselungstechniken werden in den 70er Jahren auch Verfahren entwickelt, die auf asymmetrischen Methoden beruhen. Der Unterschied zu symmetrischen Varianten wie DES oder AES: Hier sind zwei Schlüssel nötig, um die Daten zu entschlüsseln – der sogenannte Public Key und der Private Key. Mit ersterem, der frei zugänglich ist, verschlüsselt der Sender die Nachricht. Der Private Key wiederum dient dem Entschlüsseln – und steht einzig dem Empfänger zur Verfügung. Als bekannte Verfahren auf Basis dieses Prinzips gelten das RSA-Verfahren oder Verfahren auf Basis elliptischer Kurven.

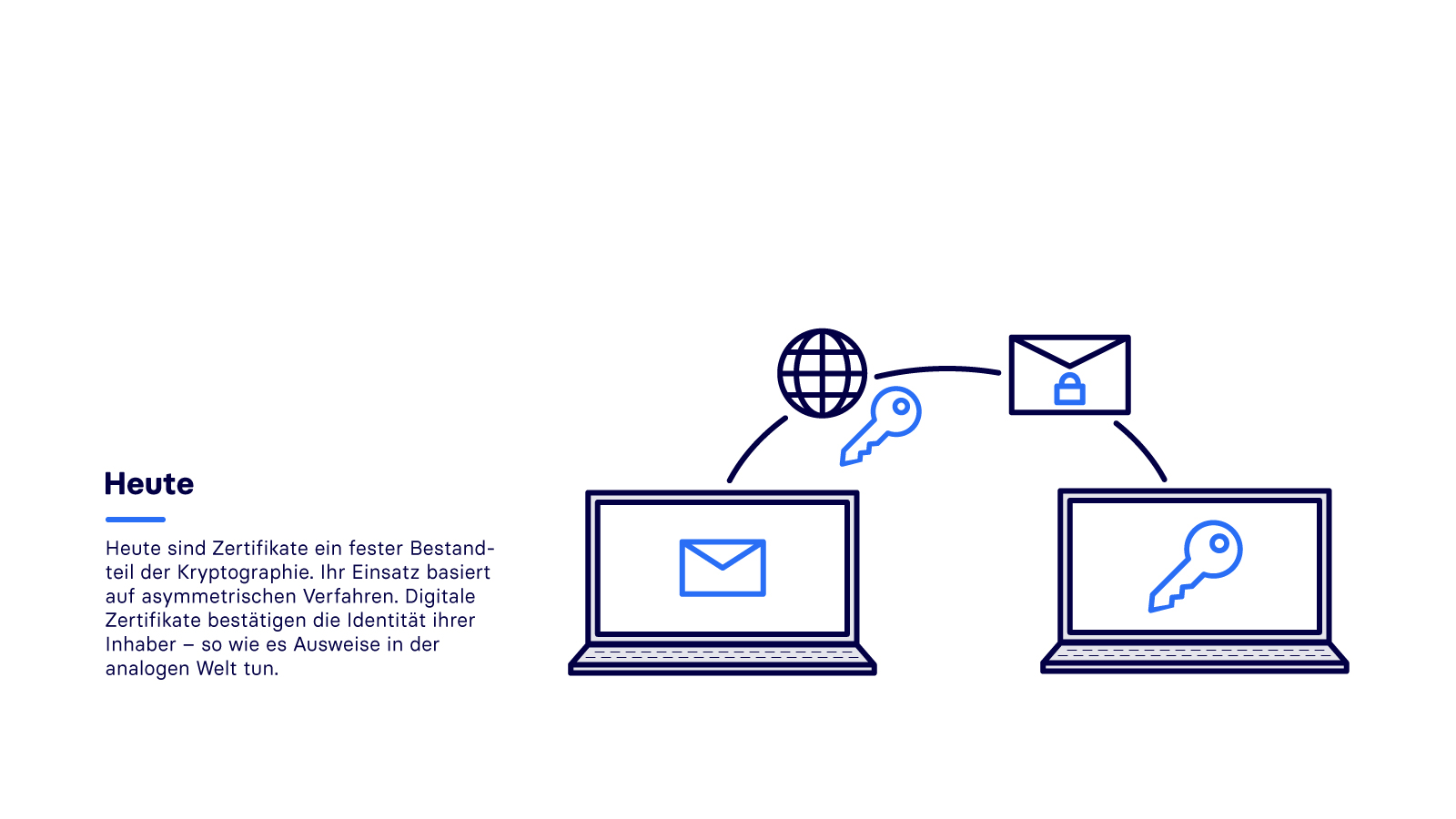

Verschlüsselung über Zertifikate

In der analogen Welt weisen wir uns mit offiziellen Ausweisdokumenten aus, um unsere Identität zu belegen. In der digitalen Welt können Zertifikate diese Funktion übernehmen. Ein Zertifikat ist dabei nichts anderes als ein Datensatz, der den Identitätsnachweis von Personen, Servern, Organisationen und Objekten ermöglicht. In den Zertifikatsinformationen ist beispielsweise einzusehen, wer das Zertifikat ausgestellt hat, für wen es ausgestellt wurde und wie lange es gültig ist. Als wesentlichstes Merkmal ist hier auch der öffentliche Schlüssel enthalten, zum dem nur der Zertifikatsinhaber den dazuzugehörenden privaten Schlüssel besitzt. Um Daten zu verschlüsseln, können die im Zertifikat enthaltenden öffentlichen Schlüssel verwendet werden. Auch das bekannte Protokoll S/MIME basiert auf einer asymmetrischen Verschlüsselung und diesem Zertifikatssystem. Wer seine E-Mails mit S/MIME verschlüsseln und signieren möchte, muss sich bei einer entsprechenden Zertifizierungsstelle registrieren und ein Zertifikat beantragen. Eine solche Zertifizierungsstelle kann ein Vertrauensdiensteanbieter sein. Der Absender verwendet nun den öffentlichen Schlüssel des Empfängers, um seine E-Mail zu verschlüsseln. Nur mit seinem privaten Schlüssel kann der Empfänger dann die Nachricht entschlüsseln. Für die Kommunikationspartner hat das Zertifikatsverfahren viele Vorteile: Der Empfänger kann sichergehen, dass der Absender der E-Mail durch eine unabhängige Instanz, den Vertrauensdiensteanbieter, geprüft wurde. Und durch eine zusätzliche Signatur kann zudem sichergestellt werden, dass die E-Mail beim Übermitteln nicht unbemerkt verändert wurde.

Die Zukunft: Post-Quantum-Kryptografie

Sie sind die Computergeneration der Zukunft: Quantencomputer versprechen nie da gewesene Rechenleistungen, bergen folglich jedoch immense Gefahren für die Sicherheit unserer Daten. Sie stellen eine Herausforderung für viele der bisher existierenden Verschlüsselungsmethoden dar. Wie wir uns vor den Angriffen mit Quantencomputern schützen können, damit beschäftigt sich die so genannte Post-Quantum-Kryptografie. Unternehmen, Regierungen und Wissenschaftler forschen bereits jetzt intensiv nach Möglichkeiten, Quantencomputer-resistente Verschlüsselungssysteme zu entwickeln. Welche Verfahren tatsächlich zum neuen Standard werden könnten, lässt sich zum heutigen Zeitpunkt noch nicht sagen. Das US-amerikanische NIST arbeitet derzeit gemeinsam mit der weltweiten Forschergemeinschaft an der Entwicklung von Standards für quantencomputerresistente kryptografische Verfahren.

Auch in der Bundesdruckerei-Gruppe hat das Thema Quantencomputing mittlerweile einen festen Platz. Das zeigen insbesondere drei Projekte: Im Projekt PlanQK etwa entwickeln die Bundesdruckerei GmbH und Partner eine Plattform, die den Zugang zu quantengestützten KI-Anwendungen erleichtert. Ein weiteres Ziel ist, mit Quantentechnologien Identitätssysteme zu schützen. Im Rahmen des PoQuID-Projekts erprobt die Bundesdruckerei GmbH quantenresistente Kryptografie für den Personalausweis. Die D-Trust GmbH entwickelt im Projekt FLOQI gemeinsam mit ihren Partnern eine neue Generation der Public-Key-Infrastruktur (PKI), die Angriffen durch Quantencomputer widerstehen soll. Dabei geht es darum, die Kryptoagilität von Systemen oder Produktionsanlagen mit hohen Lebenszeiten zu erhöhen – also Verschlüsselungsalgorithmen agil zu gestalten, also schnell und während des Betriebs, integrier- oder austauschbar.